كيف تعرف إذا تم اختراقنا

مؤلف:

John Stephens

تاريخ الخلق:

23 كانون الثاني 2021

تاريخ التحديث:

19 قد 2024

المحتوى

في هذه المقالة: الكشف عن علامات القرصنة المحتملة ما يجب القيام به

ينقسم المتسللون أو المتسللون إلى فئتين: أولئك الذين يحبون اكتشاف الثغرات التي يتحسّنها العالم وأولئك الذين يحبون التسبب في مشاكل للمتعة التي تسبب الأذى. هذه هي المجموعة الثانية التي تحتاج إلى الحذر من نفسك وحمايتها (الفئة الأولى تطلب منك فقط أن تبقي عقلك مفتوحًا). إذا كنت تعتقد أن جهاز الكمبيوتر أو الجهاز الإلكتروني لديه فرصة للاختراق ، فثق بغرائزك وقم بالرد بسرعة. يمكن للمتسللين التحكم في جهاز بعدة طرق مفاجئة ، وإذا كان هناك شيء واحد تحتاج إلى فهمه ، فهذه هي الدلائل التي تشير إلى أن الجهاز قد تم اختراقه عندما تنظر إلى شاشتك. إليك بعض العلامات المحتملة التي تظهر أنه قد تم اختراقك مع اقتراحات لرد فعل سريع.

مراحل

الجزء 1 كشف علامات القرصنة المحتملة

-

تحقق مما إذا كان هناك شيء غير عادي يحدث على جهاز الكمبيوتر الخاص بك. أنت تعرف جهاز الكمبيوتر الخاص بك وتشغيله أفضل من أي شخص آخر. إذا كان كل شيء على ما يرام بالأمس وبدأ اليوم في سلوك غريب ، فقد يكون ذلك بمثابة علامة على تقدم العمر أو عطل في الأجهزة ، ولكن قد تكون المشكلات التالية أيضًا علامات القرصنة.- لديك برامج وملفات عادية لن يتم فتحها أو لن تعمل.

- اختفت الملفات التي لم تحذفها أو تم حذفها أو حذفها.

- لا يمكنك الوصول إلى البرامج باستخدام كلمة المرور المعتادة. أنت تدرك أنه قد تم تغيير كلمات المرور على جهاز الكمبيوتر الخاص بك.

- يوجد برنامج واحد أو أكثر على الكمبيوتر الخاص بك لم تقم بتثبيته شخصيًا.

- عندما لا تستخدم الكمبيوتر ، فإنه يربط نفسه بالإنترنت بانتظام.

- تم تغيير محتويات ملفات متعددة ولم تقم بإجراء هذه التغييرات.

- لدى الطابعة سلوك غريب. إنها لا تطبع ، بغض النظر عن طلباتك ، أو تقوم بطباعة مستندات مختلفة لم تطلب منها طباعتها.

-

الذهاب على شبكة الإنترنت. سوف تجد أيضًا العديد من العلامات التي تم اختراقك.- يمنعك موقع واحد أو أكثر من تسجيل الدخول بسبب كلمة مرور غير صحيحة. جرب مواقع الويب المعتادة: إذا كانت كلمات المرور المعتادة لا تعمل ولم تتمكن من تسجيل الدخول ، فهذا يعني أنه ربما تم اختراقك. هل استجبت لخداع التصيّد عن طريق الصدفة (طلب منك مزيف تغيير سؤال الأمان / تحديث كلمات المرور الخاصة بك)؟

- تتم إعادة توجيه عمليات البحث على الإنترنت.

- سيتم فتح نوافذ إضافية للمتصفح. يمكن أن تظهر وتختفي دون أي تدخل من جانبك. قد يكون لديهم لون أغمق أو سيكونون بنفس اللون ، ولكن يمكنك رؤيتهم.

- إذا كنت قد اشتريت اسم مجال ، فلن تتمكن من الوصول إليه بمجرد الدفع.

-

ابحث عن البرامج الضارة المعتادة. إليك بعض السلوكيات المشبوهة التي تظهر عند اختراق الكمبيوتر.- مزيفة من الفيروسات. إما أن يكون لديك برنامج مكافحة فيروسات أو ليس لديك برنامج. إذا لم يكن لديك واحد ، فإن هذه الأنواع ستلفت انتباهك حتماً. إذا كان لديك واحد وافترض أنك تعرف بالفعل شكل برنامج مكافحة الفيروسات المعتاد ، فستجد أيضًا أن الأجهزة مزيفة. لا تنقر فوقه: إنه فخ لتخويفك وإجبارك على الكشف عن رقم بطاقة الائتمان الخاصة بك على أمل التخلص من فيروس على جهاز الكمبيوتر الخاص بك. انتبه إلى أن المتسلل يسيطر بالفعل على الكمبيوتر الخاص بك (انظر القسم ما العمل أدناه).

- ستظهر أشرطة أدوات إضافية على متصفحك. سيعرضون الصورة "لمساعدتك". عادة ، هناك شريط أدوات واحد فقط. تكون مشبوهة إذا كانت تتكاثر.

- تظهر النوافذ المنبثقة العشوائية بانتظام على جهاز الكمبيوتر الخاص بك. سيكون عليك التخلص من البرنامج المسؤول عن هذه المشكلة.

- برنامج مكافحة الفيروسات لا يعمل أو يتطلع إلى قطع الاتصال به. مدير المهام الخاص بك أو محرر التسجيل هو أيضا معطلة.

- جهات الاتصال في قائمة العناوين الخاصة بك تتلقى معلومات وهمية منك.

- هناك نقص في الأموال في حسابك المصرفي أو تتلقى فواتير الشراء عبر الإنترنت التي لم تقم بها.

-

إذا لم يكن لديك أي سيطرة على جهاز الكمبيوتر الخاص بك ، فمن المحتمل أن تكون هدفًا للقراصنة. على وجه الخصوص ، إذا كان مؤشر الماوس يتحرك وإجراءات حقيقية لها عواقب ملموسة ، فالإنسان يتحكم فيه على الجانب الآخر. إذا كنت قد سمحت بالفعل لفني الكمبيوتر بالتحكم في جهاز الكمبيوتر الخاص بك وإصلاحه عن بُعد ، فأنت تعلم بالفعل ما يبدو عندما يكون للمعالجة أهداف مفيدة. إذا كان الشيك غير مسموح به ، فهذا يعني أنه قد تم اختراقك.- تحقق من بياناتك الشخصية. هل تبحث على جوجل هل تجد بيانات شخصية على الإنترنت لم تنشرها شخصيًا؟ قد لا تظهر فورًا ، ولكن يجب توخي الحذر في حالة نشر البيانات الشخصية دون موافقتك.

الجزء 2 ما يجب القيام به

-

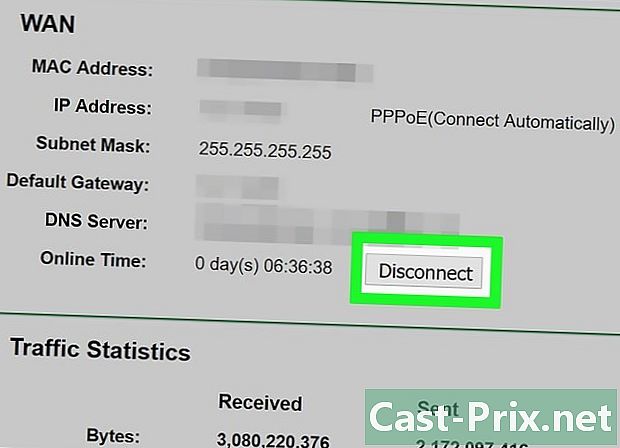

تسجيل الخروج فورا dInternet. أفضل ما يجب فعله قبل متابعة البحث هو قطع الاتصال بالإنترنت وفصل جميع اتصالاتك. وبهذه الطريقة ، إذا كان أحد المتطفلين يتحكم في جهاز الكمبيوتر الخاص بك ، فإنك تحذف اتصاله.- افصل القابس من جهاز التوجيه لتتأكد تمامًا من عدم وجود اتصال!

- اطبع هذه الصفحة أو انسخها إلى PDF قبل إيقاف تشغيل جهاز التوجيه الخاص بك حتى تتمكن من متابعة اتباع التعليمات أثناء عدم الاتصال بالإنترنت. إذا لم يكن كذلك ، فاقرأها من جهاز آخر لم يتم اختراقه.

-

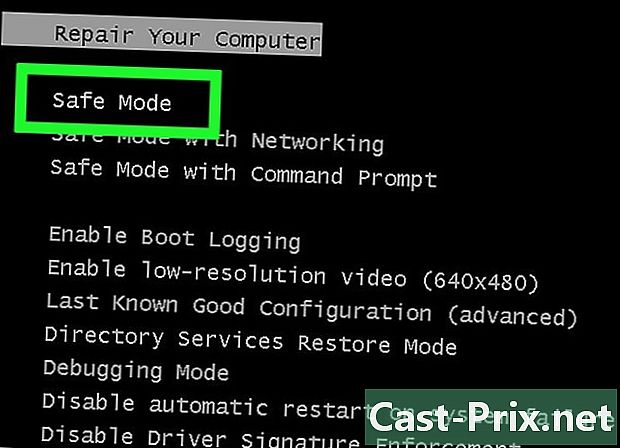

قم ببدء تشغيل الكمبيوتر في الوضع الآمن. اجعله غير متصل بالإنترنت واستخدم Safe Mode (الوضع الآمن) على جهاز الكمبيوتر الخاص بك لاستكشاف الأخطاء وإصلاحها (راجع دليل الكمبيوتر إذا كنت لا تعرف كيف). -

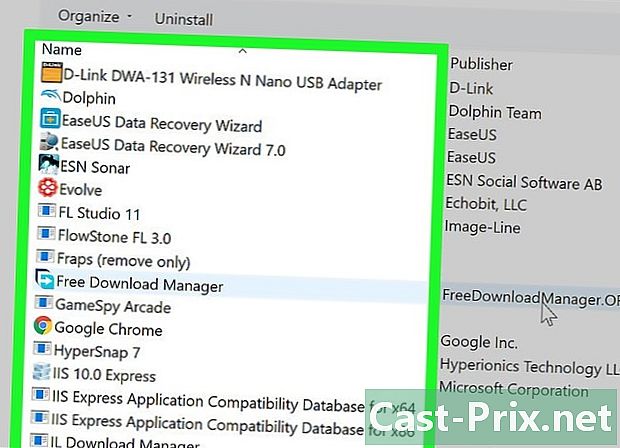

تحقق مما إذا كان لديك "برامج جديدة" (على سبيل المثال ، برامج مكافحة الفيروسات وبرامج مكافحة التجسس ، وما إلى ذلك).) OR إذا كانت البرامج لا تعمل أو إذا كانت الملفات لا تتذكر. إذا وجدت شيئًا ، فقم بإلغاء تثبيته على أفضل نحو إذا كنت لا تعرف كيفية القيام بذلك ، احصل على المساعدة من فني كمبيوتر أو اتصل بالخدمة الفنية. -

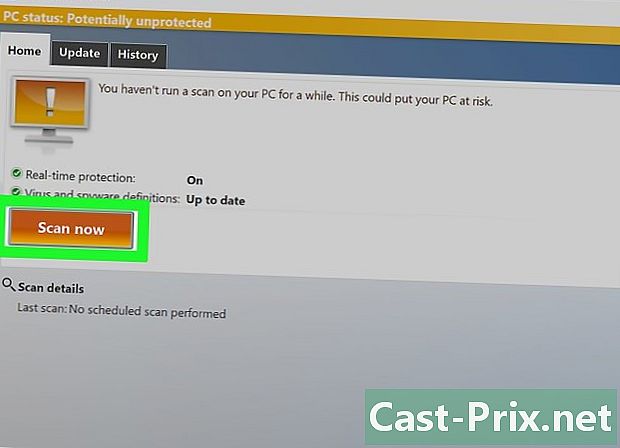

قم بفحص جهاز الكمبيوتر الخاص بك باستخدام برنامج مكافحة فيروسات / برامج مكافحة التجسس تعرفه (على سبيل المثال ، Avast Home Edition أو AVG Free Edition أو Avira Antivirus ، إلخ).). مرة أخرى ، اسأل شخصًا يعرف عن أجهزة الكمبيوتر إذا كنت لا تعرف ما يجب القيام به. -

إذا لم ينجح البحث ، فاحفظ مستنداتك المهمة. ثم ، قم بإجراء استعادة كاملة للنظام وتحديث جهاز الكمبيوتر الخاص بك. -

اتصل بالمصرف الذي تتعامل معه وأي متاجر يكون لديك فيها حساب لتحذيرهم من المشكلة المحتملة. اطلب منهم المشورة وساعد في حماية أموالك. -

أخبر الأصدقاء الذين ربما تلقوا عقاقير مقرصنة منك. قم بتحذيرهم من إزالة الكل ، وعدم اتباع الروابط التي تحتوي عليها ، إذا قاموا بفتحها.